Μια αποκάλυψη που έχει όλα τα συστατικά μιας ιστορίας σύγχρονης κατασκοπείας –ρωσικές εταιρίες, αμερικανικές μυστικές υπηρεσίες, χώρες του ισλαμικού τόξου- είδε το φως της δημοσιότητας στην ετήσια συνάντηση του ρωσικού κολοσσού software ασφάλειας Kaspersky Lab, τη Δευτέρα στο Cancun, του Mexico. Οι ειδικοί ερευνητές της Kaspersky Lab, που έχει αποκαλύψει και στο παρελθόν πολλές δυτικές επιχειρήσεις κυβερνο-κατασκοπείας, έκαναν λόγο για το πλέον τεχνολογικά προηγμένο malware που έχουν εντοπίσει έως σήμερα και τα ίχνη του οποίου φτάνουν πίσω στο 2001.

Χωρίς να ονοματίσουν ευθέως την Υπηρεσία που γέννησε το προϊόν οι ερευνητές της ρωσικής εταιρείας υιοθέτησαν τον όρο «Equation Group» για την ομάδα δημιουργών του malware υποστηρίζοντας ότι χρησιμοποιήθηκε μια ποικιλία μέσων για να διασπείρει spywares, μέσα από ιστοσελίδες τζιχαντιστών, μολύνοντας USB sticks και CD, και αναπτύσσοντας ένα αυτο-διαδιδόμενο computer – worm που ονομάζεται Fanny.

Fanny και GrayFish

Στην αναφορά, που δόθηκε στη δημοσιότητα, το «Equation Group» χαρακτηρίζεται ως η πλέον εξελιγμένη ομάδα κυβερνο-επιθέσεων στον κόσμο και η πιο σοβαρή απειλή με την οποία έχει έρθει αντιμέτωπη η Kaspersky Lab. Από την εργαλειοθήκη του «Equation Group» οι ερευνητές ξεχώρισαν δύο αντικείμενα, λόγω της πολυπλοκότητας τους, τα Fanny και GrayFish.

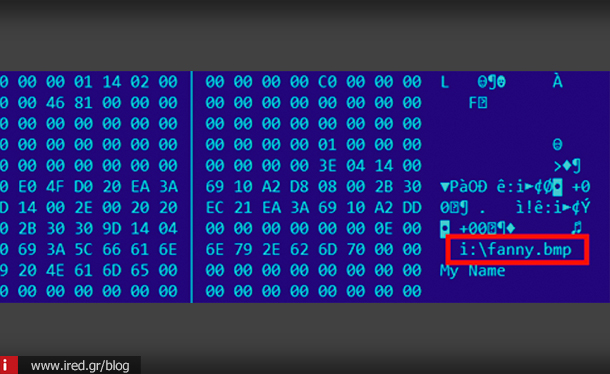

Σύμφωνα με την Kaspersky Lab, σκοπός του Fanny είναι η χαρτογράφηση των διακοπτόμενων δικτύων και η δυνατότητα αποστολής κακόβουλων εντολών από ένα master server με στόχο να τρέξει στα δίκτυα αυτά.

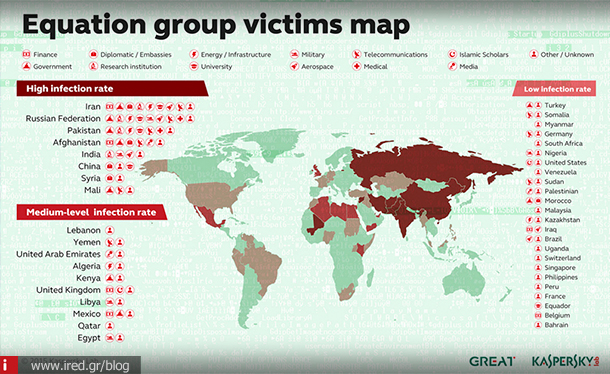

Η «γέφυρα» μεταξύ διακοπτόμενων δικτύων και internet είναι ένα USB stick με ακρωτηριασμένο firmware και ένα κρυφό χώρο αποθήκευσης. Το Fanny βρίσκεται στο αρχείο Fanny.bmp και εντοπίστηκε σε όλα τα προσβεβλημένα USB drives. Σύμφωνα με την αναφορά της εταιρείας η πλειοψηφία αυτών των USB drives εντοπίστηκαν στη Μ. Ανατολή ενώ διεθνώς βρέθηκε σε 30 διαφορετικές χώρες, με τη μεγαλύτερη συγκέντρωση να εντοπίζεται σε «στόχους» ειδικού αμερικανικού ενδιαφέροντος, και συγκεκριμένα στο Ιράν, τη Ρωσία, το Πακιστάν, το Αφγανιστάν, την Κίνα, το Μάλι, τη Συρία, την Υεμένη και την Αλγερία.

Οι προσβεβλημένοι υπολογιστές λειτουργούσαν σε κυβερνητικούς και στρατιωτικούς Οργανισμούς, εταιρείες τηλεπικοινωνιών, τράπεζες, εταιρείες ενέργειας, ερευνητές πυρηνικής φυσικής, μέσα ενημέρωσης και ισλαμιστές ακτιβιστές.

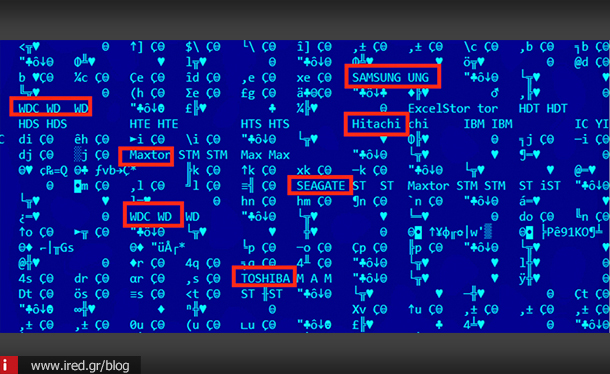

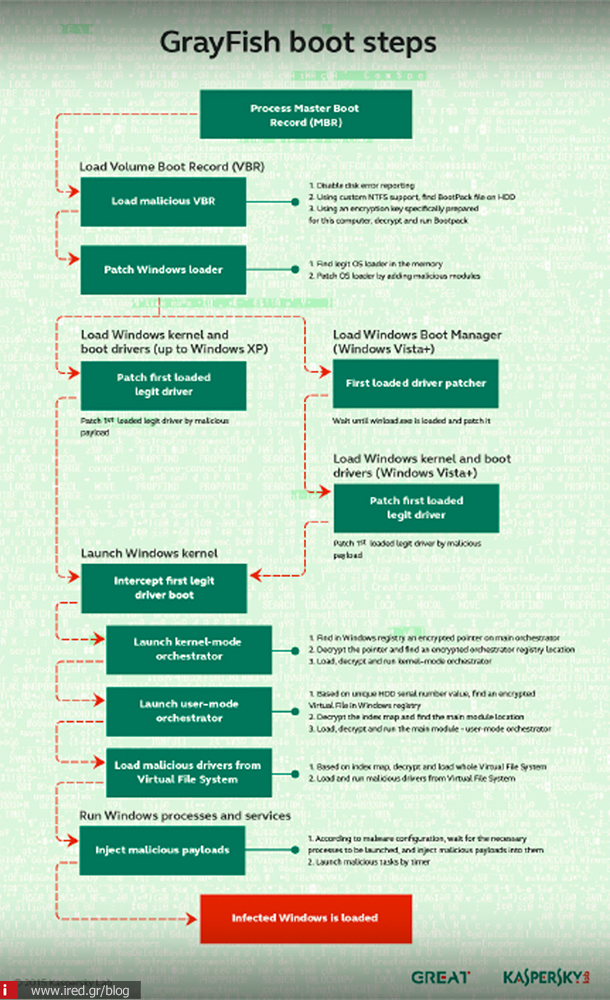

Το δεύτερο malware είναι το GrayFish το οποίο μπορεί να τρυπώσει μόνο του στις firmware των HDDs and SSDs. Επανειλημμένες επανεγγραφές των αποθηκευτικών μέσω και format αδυνατούν να το «ξεριζώσουν» και ο μόνος τρόπος εξόντωσης του είναι η καταστροφή του ίδιου του αποθηκευτικού μέσου. Το GrayFish εντοπίστηκε στα firmware 12 κορυφαίων κατασκευαστών δίσκων, μεταξύ των οποίων η Western Digital, η Seagate και η Toshiba.

Οι «εισβολείς» αυτοί επιτρέπουν στους δημιουργούς τους, χωρίς να γίνουν αντιληπτοί, να υποκλέψουν τα κλειδιά κρυπτογράφησης των συστημάτων και να ξεκλειδώσουν κωδικοποιημένο περιεχόμενο. Επιπλέον πολλά από τα εργαλεία έχουν σχεδιαστεί έτσι ώστε να τρέχουν σε υπολογιστές που δεν είναι συνδεδεμένοι στο Internet, όπως στην περίπτωση των υπολογιστών που ήλεγχαν το πρόγραμμα πυρηνικού εμπλουτισμού στο Ιράν.

Ποιος κρύβεται πίσω από το «Equation Group»;

Η Kaspersky Lab δεν κατονόμασε ευθέως τη χώρα που βρίσκεται πίσω από αυτή την τεράστια υπόθεση κατασκοπείας, αλλά φωτογράφισε καθαρά τις ΗΠΑ λέγοντας ότι όλες οι ενδείξεις συνδέουν την επιχείρηση με το Stuxnet, ένα computer worm που χρησιμοποίησε η NSA, η Εθνική Υπηρεσία Ασφαλείας των ΗΠΑ, για την κυβερν-επίθεση στις εγκαταστάσεις εμπλουτισμού ουρανίου του Ιράν, για να απενεργοποιήσει 1.000 επιταχυντές του καθεστώτος της Τεχεράνης. Αργότερα αποκαλύφθηκε ότι το Stuxnet ήταν τμήμα του προγράμματος με την κωδική ονομασία Olympic Games που έτρεχε ταυτόχρονα από ΗΠΑ και Ισραήλ.

Κατά την Kaspersky Lab το Olympic Games είχε ομοιότητες με ένα ευρύτερο σχέδιο μόλυνσης ηλεκτρονικών υπολογιστών καθώς εντοπίστηκαν ίχνη επίδρασης σε συστήματα χωρών με πυρηνικά προγράμματα και συγκεκριμένα εκτός του Ιράν, και στο Πακιστάν και στη Ρωσία.

Πρώην υπάλληλος της NSA επιβεβαίωσε την ορθότητα της ανάλυσης της Kaspersky Lab, σημειώνοντας ότι στελέχη της Υπηρεσίας αποτιμούν την σημασία του επίμαχου malware συγκρίνοντας το με το Stuxnet. Άλλος πρώην υπάλληλος επιβεβαίωσε ότι η NSA είχε αναπτύξει την τεχνική απόκρυψης spyware σε σκληρούς δίσκους, δηλώνοντας άγνοια για την τελική χρήση αυτής της τεχνολογίας.

Kaspersky Lab: Τεχνολογικό επίτευγμα το spyware.

Σύμφωνα με την Kaspersky Lab, η δημιουργία του spyware και το «φύτεμα» του στο firmware των αποθηκευτικών μέσω των υπολογιστών αποτελεί τεχνολογικό επίτευγμα

Η πρόσβαση στο firmware των σκληρών δίσκων ενός υπολογιστή θεωρείται από τους ειδικούς στην κυβερνο-κατασκοπεία ως το πιο πολύτιμο κλειδί για τον έλεγχο της συσκευής και των δεδομένων της, αμέσως μετά την άλωση του bios.

Όπως εξήγησε ο επικεφαλής ερευνητής της Kaspersky Lab, Costin Raiu αναλύοντας τις αποκαλύψεις της εταιρείας:

«το hardware που περιέχει το malware θα είναι σε θέση να μολύνει τον υπολογιστή στο διηνεκές».

Οι εγκέφαλοι της επιχείρησης κατασκοπείας φαίνεται ότι δεν ενδιαφέρθηκαν να ελέγξουν τους χιλιάδες ηλεκτρονικούς υπολογιστές υποκλέπτοντας αρχεία ή καταγράφοντας τη συμπεριφορά των χρηστών αλλά περιορίστηκαν σε συγκεκριμένους στόχους. Η Kaspersky Lab εντόπισε μερικούς μόνο υπολογιστές «υψηλών στόχων» οι οποίοι εμφάνιζαν «μόλυνση» από το spyware.

Σε μια παρουσίαση – αναπαράσταση της μόλυνσης των συστημάτων η Kaspersky Lab έδειξε ότι το spyware θα μπορούσε να ενεργοποιηθεί σε μονάδες δίσκων εταιρειών, που περιλαμβάνει ουσιαστικά το σύνολο της αγοράς, όπως των Western Digital, Seagate, Toshiba, IBM, Micron και Samsung.

Western Digital, Seagate και Micron δήλωσαν άγνοια για την εμφύτευση του spyware στο firmware τους. Toshiba και Samsung αρνήθηκαν να σχολιάσουν τις αποκαλύψεις ενώ η IBM δεν προέβη σε κανένα σχόλιο.

Πως τρύπωσε το spyware στους σκληρούς δίσκους;

Αναζητώντας την άκρη του νήματος αυτού του τεχνολογικού θρίλερ, ο επικεφαλής ερευνητής της Kaspersky Costin Raiu εκτιμά ότι οι δημιουργοί του spyware πρέπει να είχαν πρόσβαση στο source code που καθοδηγεί τη λειτουργία των σκληρών δίσκων. Αυτός ο κώδικας μπορεί να χρησιμεύσει ως οδικός χάρτης για τα τρωτά σημεία, επιτρέποντας σε όσους το μελετούν να εξαπολύσουν επιθέσεις πολύ πιο εύκολα.

Τα πρώτα φαινόμενα πρόσβασης στο source code εκδηλώθηκαν μετά από μια σειρά υψηλού προφίλ κυβερνο-επιθέσεων στη Google Inc και άλλες αμερικανικές εταιρείες το 2009, οι οποίες είχαν χρεωθεί στην Κίνα.

Δεν είναι σαφές το πώς η NSA κατάφερε να αποκτήσει το source code των σκληρών δίσκων ενώ μόνο η Western Digital δια του εκπροσώπου της Steve Shattuck επέμεινε ότι «δεν έχει δώσει το source code σε κυβερνητικές υπηρεσίες». Η Seagate υποστήριξε ότι έχει επαρκώς «ασφαλή μέτρα πρόληψης» και η Micron ότι την απασχολεί πολύ σοβαρά η ασφάλεια των προϊόντων της.

Σύμφωνα με πρώην μυστικούς επιχειρησιακούς πράκτορες, η NSA έχει πολλούς τρόπους πρόσβασης στο source code των εταιριών τεχνολογίας. Ως χαρακτηριστικό παράδειγμα αναφέρουν ότι η κυβέρνηση μπορεί να ζητήσει πρόσβαση στο source code οποιασδήποτε εταιρείας ενδιαφέρεται να γίνει προμηθευτής του αμερικανικού Πενταγώνου ή άλλου «ευαίσθητου» οργανισμού των ΗΠΑ, με την αιτιολογία της διενέργειας ελέγχου ασφαλείας για να βεβαιωθεί ότι ο source code είναι ασφαλής.

Δημοσιεύματα επικαλούνται σχετικά τη δήλωση του Vincent Liu, πρώην αναλυτή της NSA και νυν συνεργάτη της εταιρείας συμβούλων ασφαλείας Bishop Fox ο οποίος εξηγεί ότι όταν το αμερικανικό δημόσιο διενεργεί τον σχετικό έλεγχο είναι οι υπηρεσίες της NSA που κάνουν την αξιολόγηση και η απόσταση από το σημείο αυτό μέχρι του να κρατήσουν ένα αντίγραφο του κώδικα είναι πολύ μικρή.

Διπλωματικές και εμπορικές επιπτώσεις των αποκαλύψεων για τις ΗΠΑ

Πάντως η εκπρόσωπος της NSA Vanee Vines, αρνήθηκε να σχολιάσει τις αποκαλύψεις οι οποίες θα μπορούσαν να προκαλέσουν ακόμη μεγαλύτερη βλάβη στις επιχειρησιακές παρακολουθήσεις της Υπηρεσίας, η οποία έχει ήδη πληγεί από τις μαζικές διαρροές που έκανε στο πρόσφατο παρελθόν ο Έντουαρντ Σνόουντεν. Παράλληλα μια τέτοια ομολογία θα προκαλούσε ακόμη μεγαλύτερο πλήγμα στις ήδη ευαίσθητες σχέσεις των Ηνωμένων Πολιτειών με ορισμένους συμμάχους.

Αμερικανικοί κύκλοι εκφράζουν επιπλέον φόβους ότι η δημοσιοποίηση των νέων μέσων κατασκοπείας θα μπορούσε να οδηγήσει σε εμπορικές αντιδράσεις χωρών απέναντι στη δυτική τεχνολογία, και ιδιαίτερα από χώρες όπως η Κίνα, η οποία ήδη προχωρεί στη σύνταξη οδηγίας που θα απαιτεί από τους προμηθευτές τεχνολογικών εφαρμογών να προτιμούν για τις επιθεωρήσεις κώδικα το δικό τους λογισμικό.

Η αντίδραση του Λευκού Οίκου ήρθε από τον Peter Swire, εκ της πενταμελούς συμβουλευτικής ομάδας του προέδρου Μπαράκ Ομπάμα για τις Υπηρεσίες Πληροφοριών και Επικοινωνιών Τεχνολογίας, ο οποίος σημείωσε ότι η έκθεση της Kaspersky Lab με τις επιπτώσεις έδειξε ότι είναι σημαντικό για τη χώρα να εξετάσει την πιθανή επίδραση στο εμπόριο και τις διπλωματικές σχέσεις πριν αποφασίσει να χρησιμοποιήσει τις ρωγμές στο λογισμικό για τη συγκέντρωση πληροφοριών.

Ποια είναι η Kaspersky Lab;

Η Kaspersky Lab ιδρύθηκε από τον Ρώσο Eugene Kaspersky, ο οποίος μελέτησε κρυπτογραφία σε γυμνάσιο που συγχρηματοδοτείτο από την KGB ενώ έχει εργαστεί και για τον ρωσικό στρατό. Οι μελέτες της εταιρείας που σχετίζονται με κυβερνο-επιθέσεις σε τράπεζες και άλλα χρηματοπιστωτικά ιδρύματα σε δεκάδες χώρες, θεωρούνται αξιόπιστες από τη δυτικούς ειδικούς.

Το γεγονός ότι το διάσημο λογισμικό ασφαλείας της Kaspersky Lab δεν χρησιμοποιείται από πολλές αμερικανικές κυβερνητικές υπηρεσίες, το κατέστησε περισσότερο αξιόπιστο από άλλες κυβερνήσεις, όπως του Ιράν και της Ρωσίας, τα συστήματα των οποίων παρακολουθούνται στενά από μυστικές υπηρεσίες των ΗΠΑ.